Việt Nam bị ảnh hưởng vì hacker đánh cắp dữ liệu vệ tinh

Hacker có thể đánh cắp các gói tin truyền tải từ vệ tính tới máy tính người dùng mà không phải giải mã luồng dữ liệu đó.

Trong khi đang điều tra về nhóm gián điệp mạng khét tiếng mang tên Turla, các nhà nghiên cứu tại Kaspersky Lab đã phát hiện ra cách mà nhóm này che giấu hành vi và vị trí hoạt động của mình. Hoạt động ẩn danh, nhóm gián điệp này đã khai thác điểm yếu bảo mật của mạng vệ tinh toàn cầu.

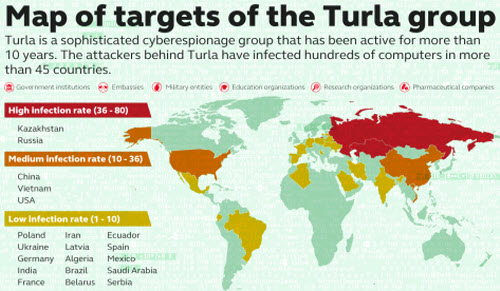

Theo Kasperksy Lab, Turla là nhóm gián điệp mạng tinh vi đã hoạt động được hơn 8 năm qua. Các mã độc do Turla phát triển đã lây nhiễm trên hàng trăm máy tính ở hơn 45 quốc gia, bao gồm Kazakhstan, Nga, Trung Quốc, Việt Nam và Hoa Kỳ. Các tổ chức bị ảnh hưởng bao gồm các tổ chức chính phủ và lãnh sự quán cũng như các tổ chức quân đội, giáo dục, nghiên cứu và công ty dược phẩm.

Các quốc gia bị ảnh hưởng theo 3 mức độ cao, trung bình và thấp.

Vệ tinh viễn thông thường được biết đến như công cụ để phát sóng truyền hình và thông tin liên lạc an toàn, cũng được dùng để kết nối mạng internet. Dịch vụ này được sử dụng chủ yếu ở những địa điểm xa có kết nối internet chậm và không ổn định hoặc chưa có.

Một trong những loại kết nối internet sử dụng vệ tinh phổ biến và rẻ nhất là kết nối chỉ tải xuống (Downstream connection). Công nghệ này cho phép người dùng nhận tốc độc tải xuống khá nhanh. Tuy nhiên, nó có một nhược điểm lớn: Tất cả lưu lượng tải xuống máy tính không được mã hóa. Bất kì người dùng giả mạo nào với thiết bị và phần mềm đơn giản cũng có thể ngăn chặn gói tin và truy cập vào tất cả dữ liệu người dùng đang tải xuống.

Nhóm gián điệp Turla lợi dụng nhược điểm này theo một cách khác: Sử dụng nó để giấu vị trí máy chủ điều khiển lệnh từ xa (C&C) - một trong những thành phần quan trọng nhất của hệ thống độc hại. Máy chủ C&C là “ngôi nhà” của phần mềm độc hại, được triển khai trên máy tính mục tiêu. Nếu các nhà bảo mật phát hiện được vị trí của loại máy chủ này sẽ tìm ra nhiều thông tin về kẻ đứng sau.

Cách tấn công này khai thác phương pháp truy cập internet một chiều từ vệ tinh.

Một điểm thú vị khác ở nhóm gián điệp Turla là chúng có khuynh hướng sử dụng nhà cung cấp kết nối internet vệ tinh tại Trung Đông và Châu Phi. Trong nghiên cứu của mình, các chuyên gia Kaspersky Lab đã phát hiện nhóm Turla sử dụng IP của nhà cung cấp đặt tại các nước như Congo, Lebanon, Libya, Niger, Nigeria, Somalia hay Các tiểu vương quốc Ả Rập Thống nhất.

Các vệ tinh bị khai thác thường không bao gồm các vệ tinh trong vùng lãnh thổ Châu Âu và Bắc Mỹ, khiến việc điều tra các cuộc tấn công như vậy rất khó khăn đối với hầu hết các nhà nghiên cứu bảo mật tại hai vùng lãnh thổ trên.

Stefan Tanase, Nhà Nghiên cứu an ninh cấp cao, Kaspersky Lab cho biết: "Cách mà nhóm gián điệp Turla sử dụng là khác thường và thú vị nhất. Những kẻ này có thể đạt đến cấp độ nặc danh cao nhất bằng cách khai thác công nghệ được sử dụng rộng rãi: Internet vệ tinh một chiều.

Tin tặc có thể ở khắp mọi nơi trong vùng vệ tinh được chọn, có thể rộng hàng ngàn ki-lô-mét vuông. Điều này khiến việc lần theo dấu vết chúng là không thể. Khi phương pháp tấn công an ninh mạng này trở nên phổ biến, việc quản trị viên triển khai các chiến lược phòng thủ đúng đắn để giảm thiểu các cuộc tấn công tương tự là rất cần thiết”.

Hiện có một số mã độc liên quan tới vụ việc đã được phát hiện là Backdoor.Win32.Turla.*, Rootkit.Win32.Turla.*, HEUR:Trojan.Win32.Epiccosplay.gen, HEUR:Trojan.Win32.Generic.