Nỗi ám ảnh bảo mật không hồi kết của Android

Google bao năm qua luôn nỗ lực không biết mệt mỏi để giữ kho ứng dụng Play Store của Android tránh xa khỏi malware cũng như các mối đe dọa khác nhưng vẫn "công cốc".

Play Store chưa bao giờ an toàn

Các báo cáo bảo mật gần đây vừa phát hiện ra một số ứng dụng độc hại mới nhắm đến người dùng Android và kho ứng dụng Play Store. Một trong số các ứng dụng này chứa phiên bản mới của BankBot, một loại Trojan chuyên bắt chước các ứng dụng ngân hàng để ăn cắp thông tin đăng nhập của người dùng.

Google đã gỡ bỏ ít nhất 4 phiên bản của BankBot từ kho ứng dụng Android Play Store vào đầu năm nay, nhưng các ứng dụng chứa BankBot vẫn tìm được cách quay trở lại, nhắm mục tiêu là các nạn nhân từ các ngân hàng lớn trên thế giới.

Các ứng dụng lừa đảo này bằng cách nào đó đã lại có thể vượt mặt hệ thống chống malware của Play Store một cách dễ dàng và tấn công người dùng “không thương tiếc”. BankBot được thiết kế để hiển thị các lớp giao diện giả trên các ứng dụng hợp pháp của các ngân hàng lớn trên thế giới.

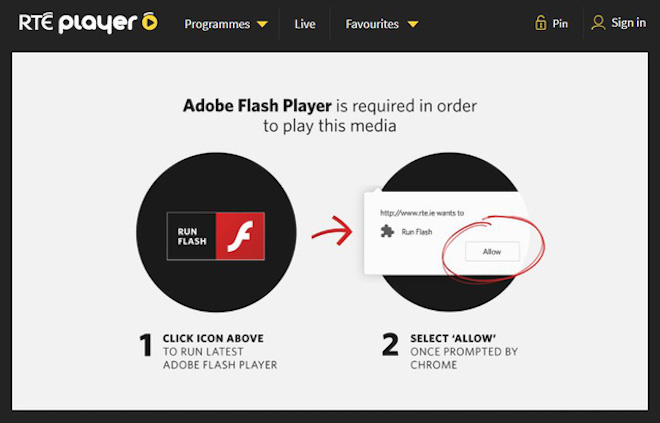

Mã độc Red Alert 2.0 ngụy trang thành các ứng dụng Adobe Flash.

Có thể kể đến những cái tên như ngân hàng Citibank, WellsFargo, Chase và DiBa, sau khi giả mạo thành công, BankBot sẽ tiến hành ăn cắp thông tin nhạy cảm, bao gồm thông tin đăng nhập và thẻ tín dụng.

Một số ứng dụng còn tồi tệ hơn, khi chúng không chỉ chứa Trojan BankBot mà còn chứa cả mã độc Mazar và Red Alert. Một số ứng dụng còn tồi tệ hơn, khi chúng không chỉ chứa Trojan BankBot mà còn chứa cả mã độc Mazar và Red Alert. Red Alert là một trojan nổi tiếng đã reo rắc nhiều ám ảnh cho người dùng Android vài tháng trước. Lý do là bởi ngoài khả năng ăn cắp thông tin như các trojan khác, Red Alert còn có thể tạo ra các cuộc tấn công trên diện rộng, kiểm soát tin nhắn và thu thập danh bạ người dùng.

BankBot qua mặt Google như thế nào?

Ngày nay phần lớn các giao dịch ngân hàng được tiến hành trên thiết bị di động như smartphone, tablet thay vì máy tính để bàn như trước. Do vậy sự dịch chuyển phần mềm độc hại từ máy tính để bàn sang thiết bị di động là điều tất yếu.

Nguy hiểm ở chỗ các mã độc và các biến thể trên nền tảng di động (Android, iOS) dạng này có các tính năng được thừa kế từ nền tảng PC. Do đó chúng cực khó phát hiện ra do được che mắt bởi một hệ thống hoàn hảo.

Các nhà nghiên cứu phát hiện thấy các ứng dụng BankBot độc hại sử dụng các kỹ thuật đặc biệt để phá vỡ hệ thống kiểm tra phát hiện tự động của Google. Chẳng hạn như BankBot chỉ bắt đầu các hoạt động độc hại 2 tiếng sau khi người dùng cấp cho chúng quyền quản trị thiết bị.

Không “vội vàng” tiến hành các hành vi ăn cắp ngay lập tức, ứng dụng này đưa ra các quảng cáo cho các ứng dụng khác hoạt động dưới tên nhà phát triển khác. Sau khi nạn nhân bị lừa tải xuống các ứng dụng được quảng cáo đó, thì các malware trong ứng dụng vừa cài mới tiến hành quét danh sách ứng dụng cài đặt trong máy để tìm các ứng dụng ngân hàng và tiến hành tấn công.

Nếu tìm được một ứng dụng “dễ ăn”, malware sẽ tải và cài BankBot APK từ máy chủ điều khiển C&C (command-and-control) của nó lên máy của nạn nhân. Chúng chiếm quyền quản trị bằng cách thiết kế giống các biểu tượng cập nhật phần mềm hay ứng dụng từ Play Store.

Sau khi nhận được quyền quản trị, BankBot sẽ phủ lên một lớp giao diện giả của nó giống với giao diện thật của ứng dụng. Khi đăng nhập qua giao diện này, người dùng sẽ nhận được thông báo lỗi và yêu cầu đăng nhập lại. Thông tin người dùng nhập vào giao diện giả mạo sẽ được lưu lại, đóng gói, mã hóa và chuyển lên máy chủđiều khiển C&C.

Do nhiều ngân hàng dùng xác thực bảo mật 2 lớp, BankBot cũng có chức năng quét tin nhắn để tìm số giao dịch được gửi đến di động của người dùng và ăn cắp tiền từ tài khoản của họ.

Cao cấp hơn BankBot, Red Alert 2.0 còn có chức năng sử dụng tài khoản Twitter để khôi phục kết nối của malware tới máy chủ điều khiển C&C mới, trong trường hợp vì lý do nào đó kết nối cũ bị vô hiệu hóa. Điều này chúng ta thường thấy trên máy tính để bàn trước đây, nhưng đối với hệ điều hành Android thì đây lại là lần đầu tiên.

Tự bảo vệ mình trước khi quá muộn

Cách tốt nhất để bảo vệ bản thân khỏi mối nguy hại từ các thiết bị Android, đó là chỉ tải và dùng ứng dụng trên Play Store mà thôi, theo khuyến cáo từ các chuyên gia bảo mật uy tín. Tuyệt đối không tải ứng dụng qua các kho ứng dụng của các bên thứ 3 hoặc những liên kết được gửi thông qua tin nhắn SMS hoặc email, và tốt nhất là không mở các liên kết nào mà bạn chưa chắc chắn về độ an toàn của chúng.

Emotet là một phần mềm độc hại lây lan qua email spam và lừa đảo. (Nguồn: iStock)

Để an toàn hơn hãy tắt tùy chọn cài đặt ứng dụng từ các “Nguồn không xác định” trong phần cài đặt của hệđiều hành Android. Tuy nhiên, điều này khiến những người dùng Android ưa vọc vạch máy tỏ ra không thoải mái, nhưng đó là cách tốt nhất để đảm bảo an toàn. Đôi khi các ứng dụng nguy hiểm có thể giả mạo là một bản cập nhật hệ thống của Android để người dùng cho phép chúng được cài đặt.

Sau đó, người dùng cần xác thực và kiểm tra kỹ quyền truy cập của các ứng dụng trước khi cài nó từ Play Store. Nếu bạn thấy ứng dụng nào yêu cầu nhiều quyền hơn những tính năng của nó hãy dừng cài đặt (chẳng hạn ứng dụng nghe nhạc lại yêu cầu truy cập danh bạ, hay ứng dụng VPN lại yêu cầu đọc tin nhắn SMS chẳng hạn).

Theo Cnet, ngay cả khi điện thoại của bạn đã được đặt lại về cài đặt gốc thì Google vẫn có thể biết bạn đang ở...