Người dùng ngân hàng lại điêu đứng vì phần mềm độc hại này

Vừa qua, các nhà nghiên cứu bảo mật tại F5 Labs đã phát hiện một phần mềm độc hại Android mới, nhắm mục tiêu vào người dùng ví điện tử và ngân hàng trực tuyến.

Phần mềm độc hại được gọi là MaliBot (máy chủ điều khiển đặt tại Nga), được thiết kế nhằm đánh cắp thông tin đăng nhập và cookie, bỏ qua mã xác thực đa yếu tố (MFA) và lạm dụng dịch vụ trợ năng trên Android để theo dõi màn hình thiết bị của nạn nhân.

Dịch vụ trợ năng là một dịch vụ nền chạy trên các thiết bị Android nhằm hỗ trợ người dùng khuyết tật. Tuy nhiên, dịch vụ này từ lâu đã bị phần mềm gián điệp và Trojan tận dụng để lấy nội dung và đánh cắp thông tin đăng nhập.

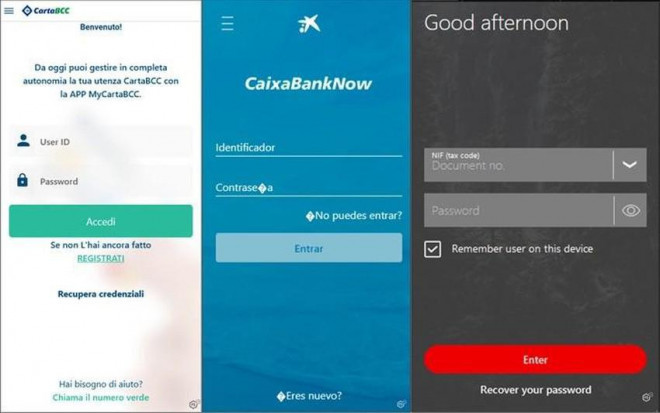

MaliBot là phiên bản được sửa đổi lại từ phần mềm độc hại SOVA (có nghĩa là “cú” trong tiếng Nga). SOVA được phát hiện lần đầu tiên vào tháng 8 năm 2021, nổi bật với khả năng tấn công bằng lớp phủ, giả mạo giao diện đăng nhập ngân hàng và đánh cắp thông tin của nạn nhân.

Theo nhà nghiên cứu bảo mật Dor Nizar của F5 Labs, MaliBot chủ yếu ngụy trang thành các ứng dụng khai thác tiền điện tử như Mining X hoặc The CryptoApp, và được phân phối thông qua các trang web lừa đảo.

Một số ngân hàng được MaliBot nhắm mục tiêu bao gồm UniCredit, Santander, CaixaBank và CartaBCC.

Bên cạnh việc đánh cắp mật khẩu và cookie của nạn nhân, phần mềm độc hại còn có khả năng quét mã 2FA từ ứng dụng Google Authenticator, lọc thông tin nhạy cảm như tổng số dư trên ứng dụng Binance và Trust Wallet.

Các nhà nghiên cứu cho biết: “Tính linh hoạt và khả năng kiểm soát của phần mềm độc hại cho phép kẻ gian có thể thực hiện hàng loạt các cuộc tấn công, thay vì chỉ đơn thuần đánh cắp thông tin cá nhân”.

Trên thực tế, bất kỳ ứng dụng nào sử dụng WebView đều có thể bị đánh cắp thông tin đăng nhập và cookie.

Trước đó không lâu, các nhà nghiên cứu bảo mật tại Avast cũng đã phát hiện một phần mềm độc hại mới có tên “FakeCrack”, được thiết kế để đánh cắp mật khẩu và thông tin đăng nhập ngân hàng. Phần lớn nạn nhân bị tấn công đều ở Pháp, Brazil, Indonesia và Ấn Độ.

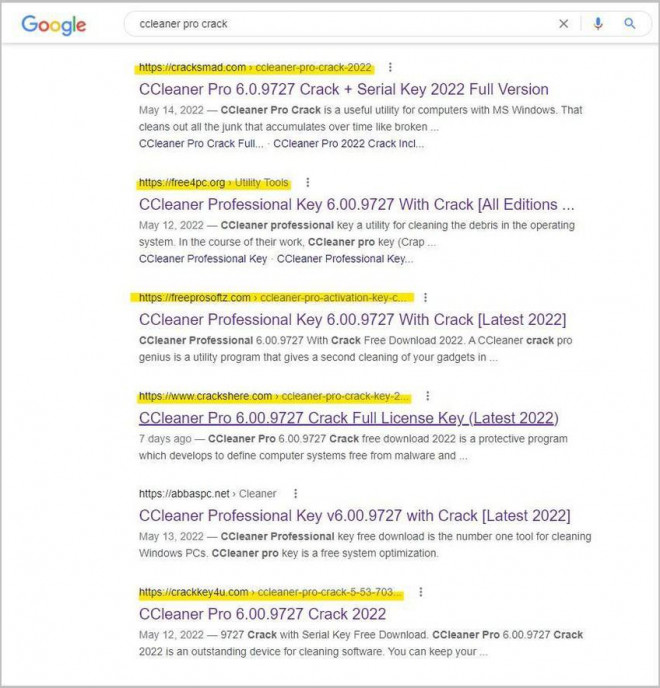

Theo BleepingComputer, bằng cách sử dụng các phương pháp SEO mũ đen, kẻ gian đã đưa những liên kết có chứa phần mềm độc hại FakeCrack lên đầu kết quả tìm kiếm trên Google.

Phần mềm độc hại ẩn mình bên trong các phiên bản “bẻ khóa” của những công cụ phổ biến, đơn cử như CCleaner Professional, Movavi Video Editor và Microsoft Office.

Khi nhấp vào liên kết, kẻ gian sẽ yêu cầu bạn tải xuống một tệp tin nén (ZIP) có mật khẩu bảo vệ, điều này nhằm qua mặt các phần mềm chống virus. Nếu làm theo các bước hướng dẫn và nhấp vào tệp tin cài đặt (cracketup.exe hoặc setup.exe), FakeCrack sẽ ngay lập tức xâm nhập máy tính.

Thống kê cho thấy mỗi ngày có trung bình khoảng 10.000 lần lây nhiễm phần mềm độc hại.

Ngoài việc lấy cắp tất cả thông tin tài chính của bạn, phần mềm độc hại này còn có khả năng sao chép nội dung trong bộ nhớ tạm.

Mới đây, các nhà nghiên cứu bảo mật tại Dr. Web đã phát hiện 5 ứng dụng độc hại trên Google Play, ảnh hưởng đến hàng triệu người dùng điện thoại.

Nguồn: [Link nguồn]