Mã độc tống tiền người dùng

Nhiều doanh nghiệp do ngại va chạm đã âm thầm trả tiền chuộc để cứu dữ liệu bị hacker tấn công hệ thống máy tính

Một tháng trở lại đây, nhiều công ty an ninh mạng liên tục nhận lời “kêu cứu” từ rất nhiều tổ chức tài chính, doanh nghiệp và người dùng cá nhân đề nghị trợ giúp tình trạng hệ thống máy tính bị nhiễm mã độc mã hóa, không mở được dữ liệu và bị đe dọa, đòi tiền chuộc để giải mã dữ liệu.

Theo các chuyên gia an ninh mạng, nguy hiểm hơn, rất nhiều nạn nhân do sợ mất uy tín, ảnh hưởng đến việc kinh doanh nên đã âm thầm trả tiền cho hacker để chuộc dữ liệu, tạo điều kiện cho tội phạm mạng lộng hành.

Cướp dữ liệu, tống tiền dễ dàng

Đại diện Kaspersky Việt Nam cho biết: “Các trường hợp bị nhiễm mã độc nhiều nhất tại Việt Nam được gửi từ một thành viên của Ransomware - Trojan-Ransom. Win32.Onion (mã độc) sử dụng công nghệ mã hóa “Public-key” - một phương pháp đáng tin cậy nhằm bảo vệ các dữ liệu nhạy cảm. Tội phạm mạng đã lợi dụng công nghệ này tạo ra mã độc để mã hóa dữ liệu và tống tiền người dùng.

Việc trả tiền chuộc dữ liệu đã tạo điều kiện cho tội phạm mạng lộng hành.

Dữ liệu bị mã hóa thì chỉ có chìa khóa bí mật do hacker tạo ra mới có thể giải mã và phục hồi. Trong một số trường hợp, các công ty an ninh mạng có thể phân tích loại mật mã được sử dụng để lập trình mã độc. Tuy nhiên, một số Ransomware tuyệt nhiên không để lộ bất kỳ thông tin quan trọng nào và một số Ransomware được tạo ra nhằm phá hủy dữ liệu”.

Theo ông Nguyễn Minh Đức, chuyên gia an ninh mạng - Tập đoàn FPT, trong số các nạn nhân có những ngân hàng lớn tại Việt Nam bị nhiễm mã độc mới vào máy tính, mã độc sẽ quét toàn bộ ổ đĩa và bắt đầu tiến trình mã hóa các file (.doc, pdf, xls, jpg, zip…) bằng mã hóa công khai.

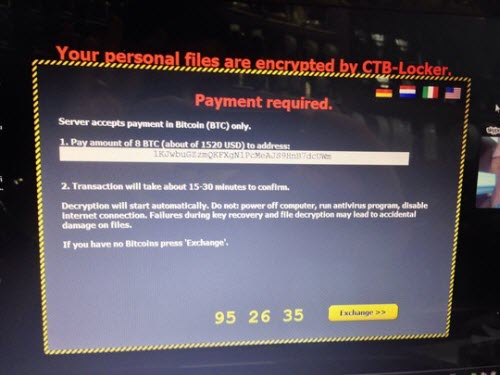

Các nhân viên văn phòng tại các đơn vị này ban đầu nhận email dưới dạng file văn bản có mã độc. Tuy nhiên, nó không phải là mã độc tống tiền (CTB Locker) mà là downloader (file tải về) dạng .scr (Screen Saver) trùng với tên file được đính kèm trong email. Downloader sẽ kích hoạt tính năng WordPad để hiển thị một file văn bản đúng với nội dung trong email khiến người dùng ngộ nhận file này chứa văn bản thật.

Khi người dùng mở file, nó kết nối tới máy chủ để tải file .exe (file thực thi 24967891.exe) và tiếp tục “đẻ” ra 2 file là dvnoijl.job và qechhwi.exe. File qechhwi.exe mới là CTB Locker sẽ mã hóa tất cả các file .doc, pdf, xls, jpg, zip… trên máy tính nạn nhân, sau đó hiển thị thông báo tống tiền.

Ông Vũ Ngọc Sơn - Phó Chủ tịch phụ trách mảng chống mã độc Công ty An ninh mạng Bkav, cho biết: “Đến cuối tháng 1-2015, đã có 1.300 trường hợp doanh nghiệp, tổ chức tài chính, tổ chức, cơ quan hành chính, người dùng cá nhân tại Việt Nam bị nhiễm CTB Locker và số lượng nạn nhân vẫn tiếp tục tăng. Một số doanh nghiệp, tổ chức tài chính vì tính chất quan trọng của dữ liệu nên đã chấp nhận trả 500-700 USD, thậm chí 3.000 - 5.000 USD cho hacker để giải mã dữ liệu”.

Trả tiền là “tiếp tay” cho hacker

Các chuyên gia cho hay nhiều cá nhân, tổ chức tại Việt Nam vì không muốn bị mất uy tín, công việc kinh doanh nên nhiều nơi đã chịu đựng và nộp tiền chuộc cho kẻ tống tiền. Việc che giấu thông tin bị tấn công là hết sức nguy hại cho an ninh thông tin trên diện rộng. Các nạn nhân không nhờ đến cơ quan chức năng và các chuyên gia an ninh mạng xử lý mà âm thầm nộp tiền chuộc sẽ tạo tiền lệ xấu, vô tình tiếp tay cho hacker tiếp tục tống tiền những người khác.

Theo ông Ngô Trần Vũ, Giám đốc Công ty Bảo mật Nam Trường Sơn, Việt Nam có gần 40 triệu người dùng internet nhưng chỉ có 10% người dùng có bản quyền Windows và phần mềm diệt virus. Bên cạnh đó, rất nhiều người sử dụng phần mềm miễn phí hoặc bẻ khóa. Các phần mềm này thường chứa nhiều loại mã độc.

“Người dùng nên theo dõi các kỹ thuật tấn công mới của tội phạm mạng để chủ động phòng ngừa, tránh vào các trang web, các liên kết kém tin cậy, không nên cung cấp thông tin cá nhân và khai báo mật khẩu trên các trang trung gian. Sao lưu, bảo vệ dữ liệu bằng các thiết bị rời và thiết lập lịch trình sao lưu phù hợp.

Cần cấu hình hạn chế truy cập đến các thư mục chia sẻ trong mạng và bật tính năng System Protection (bảo vệ hệ thống) cho tất cả các ổ đĩa. Đây là bước rất quan trọng nhằm ngăn ngừa phần mềm mã hóa. Gửi các tập tin đáng ngờ dạng nén với mật khẩu về cho các chuyên gia an ninh mạng. Thử khôi phục các file bị ảnh hưởng từ Windows hay thử dùng các công cụ giải mã file” - ông Vũ khuyến cáo.

Ông Võ Đỗ Thắng, Giám đốc Trung tâm Đào tạo An ninh mạng Athena TP HCM, cho biết: “Người dùng hệ điều hành Windows thì có thể sử dụng chương trình System Restore có sẵn trong máy để backup hoặc sử dụng các chương trình Sandbox (giả lập), để chạy các ứng dụng mà mình không biết rõ nguồn gốc. Doanh nghiệp nên có chính sách quy định sử dụng máy tính. Trong các hệ thống email nên thiết lập các chính sách không gửi và nhận file thực thi. Thiết lập diệt virus cho máy chủ email để hạn chế mã độc được truyền qua đường email”.

Cẩn trọng với “Google Chrome update”

Các chuyên gia cảnh báo hiện nay các thông báo cập nhật “Google Chrome” trên máy tính có thể giả mạo khiến người dùng nhiễm mã độc. Chẳng hạn, người dùng sẽ nhận được một email giả mạo Google yêu cầu nạn nhân cập nhật Google Chrome đã lỗi thời và không bảo mật.

Không có tệp tin .exe đính kèm với thư khiến nhiều người dùng tin tưởng rằng email này không nguy hiểm nhưng đường dẫn trong thư chuyển đến một trong những trang web chứa mã độc. Tại trang web này, người dùng khi truy cập vào sẽ nhiễm mã độc có chứa tập tin có tên “ChromeSetup.exe” - một biến thể CTB Locker/Critroni Ransomware.