“Độc chiêu” hacker trộm tiền từ máy ATM không cần thẻ

Chiêu thức lấy trộm tiền từ các máy ATM trên toàn thế giới đang được tội phạm mạng sử dụng thông qua phần mềm độc hại Tyupkin.

Các chuyên gia của Kaspersky Lab đã thực hiện một cuộc điều tra sau đợt tấn công của tội phạm mạng nhắm vào nhiều máy ATM trên toàn thế giới. Trong quá trình điều tra, các nhà nghiên cứu của hãng phát hiện ra một phần mềm độc hại lây nhiễm vào các máy ATM, cho phép những kẻ tấn công lấy cắp hàng triệu đô la. INTERPOL đã phát cảnh báo đến các nước bị ảnh hưởng và tiếp tục hỗ trợ cuộc điều tra đang diễn ra.

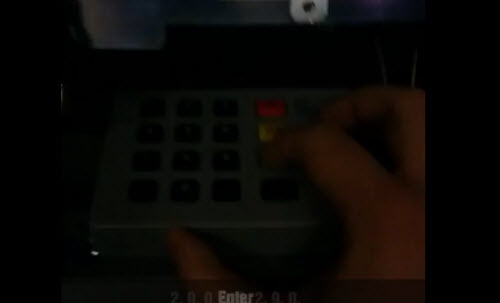

Điều đặc biệt là bọn tội phạm mạng chỉ hoạt động vào Chủ nhật và Thứ Hai. Chúng thực hiện thao tác kết hợp các chữ số trên bàn phím của máy ATM mà không cần nhét thẻ ATM vào khe, sau đó thực hiện cuộc gọi để được hướng dẫn thêm từ một kẻ điều hành. Cuối cùng, chúng nhập một tập hợp các con số và các máy ATM bắt đầu nhả tiền ra - rất nhiều tiền mặt.

Hàng triệu USD đã bị tội phạm mạng trộm đi từ các máy ATM.

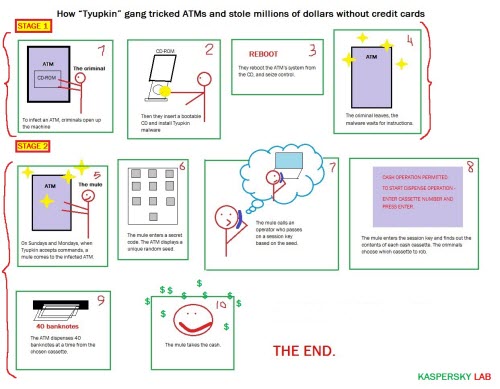

Các cuộc tấn công diễn ra như thế nào?

Bọn tội phạm hoạt động theo hai giai đoạn. Đầu tiên, chúng tiếp cận các máy ATM để cài đặt phần mềm độc hại có tên là Tyupkin (tên được đặt bởi Kaspersky Lab). Sau khi khởi động lại hệ thống, các máy ATM xem như đã bị nhiễm độc và dưới quyền kiểm soát của chúng.

Sau khi lây nhiễm thành công, phần mềm độc hại này chạy trong một vòng lặp vô hạn và chờ lệnh. Để việc lừa đảo khó bị phát hiện, phần mềm Tuynkin chỉ chấp nhận lệnh tại một thời điểm cụ thể là đêm Chủ nhật và Thứ Hai. Trong thời gian vài giờ, những kẻ tấn công có thể ăn cắp tiền từ các máy bị nhiễm.

Quy trình tấn công máy ATM bằng mã độc. (Ảnh: Kaspersky Lab)

Các đoạn băng thu được từ camera an ninh tại các máy ATM bị nhiễm đã cho thấy rõ phương pháp được sử dụng để lấy tiền mặt từ máy. Một tổ hợp phím duy nhất dựa trên các số ngẫu nhiên được tạo mới cho mỗi phiên đăng nhập. Điều này đảm bảo rằng không có người ngoài băng nhóm có thể thu lợi nhuận từ việc gian lận.

Sau khi kẻ điều hành nhận được hướng dẫn từ một thành viên khác của nhóm, người mà sẽ tạo ra thuật toán và một mã số dựa trên số liệu đã cho. Khi mã được nhập chính xác, các máy ATM sẽ hiển thị chi tiết trong máy đang có sẵn bao nhiêu tiền mặt trong từng ngăn chứa tiền. Tội phạm mạng chỉ cần chọn số tiền cần lấy. Kết quả, máy ATM sẽ cung cấp đủ 40 tờ tiền mặt từ mỗi ngăn được chọn. Và tội phạm mạng có thể lặp lại việc rút tiền này nhiều lần.

Phần mềm độc hại Tyupkin

Theo yêu cầu của một tổ chức tài chính, nhóm nghiên cứu toàn cầu của Kaspersky Lab đã thực hiện một cuộc điều tra về hình thức tấn công này của tội phạm mạng. Phần mềm độc hại được xác định và đặt tên bởi Kaspersky Lab là Backdoor.MSIL.Tyupkin, đã được phát hiện trên các máy ATM ở châu Mỹ Latinh, châu Âu và châu Á.

Làm thế nào để các ngân hàng giảm thiểu rủi ro?

- Xem xét lại chất lượng an ninh của máy ATM và đầu tư vào các giải pháp bảo mật .

- Thay thế tất cả các ổ khóa cũng như master keys trên khe nhận thẻ của các máy ATM, và các khóa mặc định được cung cấp bởi nhà sản xuất máy ATM.

- Cài đặt chuông báo động và đảm bảo nó làm việc tốt. Bọn tội phạm mạng đứng sau Tyupkin chỉ lây nhiễm máy ATM không có báo động an ninh.

- Thay đổi mật khẩu mặc định của BIOS.

- Đảm bảo máy ATM có các ứng dụng bảo vệ chống virus mới nhất.

Các chuyên gia bảo mật nói gì?

Vicente Diaz, nhà nghiên cứu bảo mật chính tại Kaspersky Lab nhận xét: “Trong vài năm trở lại đây, chúng ta đã quan sát thấy xu hướng đi lên của các cuộc tấn công máy ATM sử dụng các thiết bị cà/quẹt và phần mềm độc hại. Bây giờ chúng ta lại chứng kiến sự leo thang của mối đe dọa này với bọn tội phạm ngày càng tinh vi và nhắm mục tiêu trực tiếp vào các tổ chức tài chính. Phần mềm độc hại Tyupkin là một minh chứng cho những kẻ tấn công lợi dụng những yếu kém trong cơ sở hạ tầng ATM”.

“Chúng tôi khuyến cáo các ngân hàng xem xét lại chất lượng an ninh tại các máy ATM, cơ sở hạ tầng mạng và xem xét đầu tư vào các giải pháp bảo mật chất lượng”, Diaz nói thêm.

Bên cạnh đó, Sanjay Virmani, Giám đốc trung tâm tội phạm kỹ thuật số của INTERPOL nhận xét: “Bọn tội phạm mạng liên tục tìm ra những cách thức mới để phát triển phương pháp phạm tội của chúng. Chúng tôi vẫn thực thi pháp luật ở các nước thành viên cũng như thông báo cho họ biết về các xu hướng hiện tại”.

Hiện tại, để quét toàn bộ hệ thống máy ATM và xóa các backdoor, người quản trị có thể sử dụng phần mềm Kaspersky Virus Removal Tool miễn phí tại địa chỉ này.

Một đoạn video về cách tấn công trên một máy ATM: