Cách tấn công độc hại này có thể vô hiệu hóa cả chương trình diệt virus

Các tin tặc đã tìm ra cách vô hiệu hóa chương trình chống virus đang bảo vệ máy tính của nạn nhân.

Theo TechRadar, các tác nhân đe dọa đã tìm ra cách để vô hiệu hóa các giải pháp chống virus và các công cụ bảo vệ điểm cuối khác bằng một phương pháp đang ngày càng trở nên phổ biến.

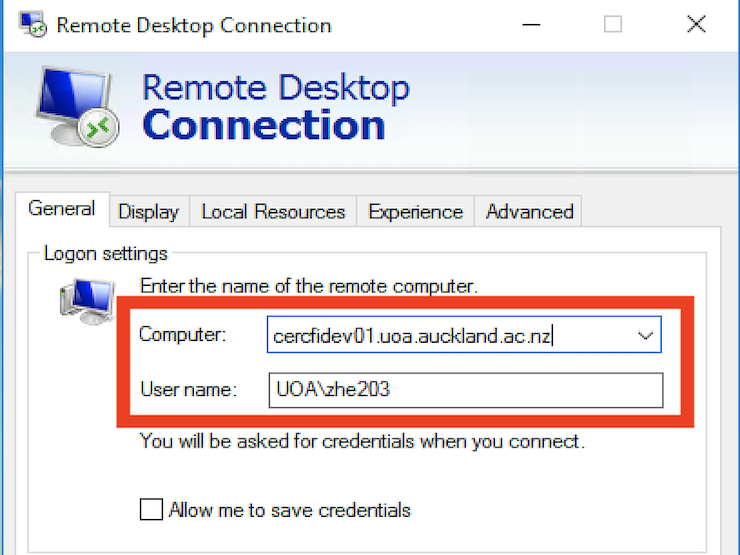

Các nhà nghiên cứu an ninh mạng từ Sophos gần đây đã trình bày chi tiết về cách thức hoạt động của phương pháp này, được gọi là “Bring Your Own Vulnerable Driver”, và những nguy hiểm mà nó mang lại cho các doanh nghiệp trên toàn thế giới.

Các chương trình chống virus sẽ bị vô hiệu hóa bởi cách tấn công mới.

Theo nghiên cứu, các những tác nhân đứng sau vận hành ransomware Blackyte đang lạm dụng một lỗ hổng được theo dõi là CVE-2019-16098. Nó được tìm thấy trong tệp RTCore64.sys và RTCore32.sys, đây là những trình điều khiển được sử dụng bởi MSI AfterBurner 4.6.2.15658, là một tiện ích ép xung GPU cho phép người dùng kiểm soát phần cứng nhiều hơn.

Lỗ hổng cho phép người dùng đã được xác thực có thể tùy ý thực hiện thao tác đọc và ghi vào bộ nhớ, từ đó dẫn đến leo thang đặc quyền, thực thi mã độc và đánh cắp dữ liệu - và trong trường hợp này, nó đã giúp ransomware Blackyte vô hiệu hóa hơn 1.000 trình điều khiển mà các chương trình bảo mật cần có để chạy.

Để có thể tự bảo vệ trước phương pháp tấn công mới này, Sophos đề nghị quản trị viên CNTT thêm các trình điều khiển MSI nói trên vào danh sách chặn và đảm bảo rằng chúng không hoạt động trên các thiết bị đầu cuối. Hơn nữa, nên theo dõi chặt chẽ tất cả các trình điều khiển đang được cài đặt trên thiết bị và thường xuyên kiểm tra các máy tính đầu cuối để tìm kiếm các phần mềm giả mạo.

“Bring Your Own Vulnerable Driver” có thể là một phương pháp mới, nhưng mức độ phổ biến của nó đang tăng lên nhanh chóng.

Đầu tuần này, một nhóm đe dọa khét tiếng được hậu thuẫn bởi chính phủ Triều Tiên là Lazarus Group đã sử dụng cùng một kỹ thuật để tấn công Dell. Các nhà nghiên cứu an ninh mạng từ ESET gần đây đã nhận thấy nhóm này tiếp cận các chuyên gia hàng không vũ trụ và các nhà báo chính trị ở châu Âu qua những lời mời ứng tuyển công việc giả mạo từ Amazon, được biết chúng sử dụng một tệp PDF độc hại chứa các trình điều khiển Dell cũ rất dễ bị tấn công để làm mồi nhử nạn nhân.

Điều làm cho kỹ thuật tấn công này trở nên đặc biệt nguy hiểm là về mặt thực tế các trình điều khiển này không độc hại và do đó, chúng không bị “điểm mặt” bởi các giải pháp ngăn ngừa virus.

Mới đây, các nhà nghiên cứu bảo mật tại Kaspersky đã phát hiện ra phần mềm độc hại NullMixer, được thiết kế để đánh cắp tài khoản Facebook, thông tin ngân hàng của người...

Nguồn: https://nongthonviet.com.vn/cach-tan-cong-doc-hai-nay-co-the-vo-hieu-hoa-ca...