Ai là nạn nhân đầu tiên của virus "shortcut" huyền thoại?

Khác với suy nghĩ tin tặc lây lan mã độc Stuxnet qua USB như trước kia, các nhà bảo mật đã chứng minh tin tặc còn có các cách thức tấn công tinh vi hơn.

Được nhận diện là một nguy cơ bảo mật bùng nổ vào tháng 6/2010, sâu máy tính Stuxnet có cơ chế hoạt động cực kì phức tạp, rất nguy hiểm. Stuxnet đã gây nên một mối lo ngại rất lớn, đó là chúng có thể được sử dụng để phá hoại sản xuất chứ không chỉ dùng cho mục đích thăm dò hay đánh cắp thông tin đơn thuần.

Hơn 4 năm trôi qua kể từ ngày phát hiện ra sâu máy tính Stuxnet khét tiếng nguy hiểm, vẫn còn nhiều bí ẩn xoay quanh câu chuyện này. Một câu hỏi lớn được đặt ra là: Mục tiêu hoạt động chính xác của Stuxnet là gì? Sau khi phân tích hơn 2.000 tập tin do Stuxnet thu thập được trong khoảng thời gian 2 năm, các nhà nghiên cứu của Kaspersky Lab có thể xác định nạn nhân đầu tiên của sâu độc hại này.

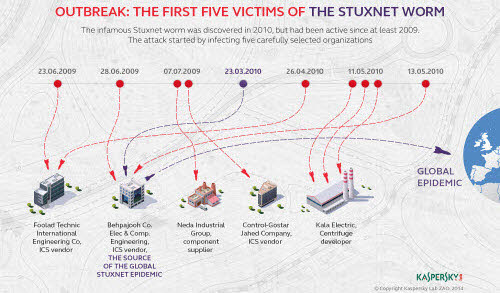

5 tổ chức đầu tiên bị sâu máy tính Stuxnet tấn công trong từ năm 2009 đến 2010, trong đó nổi bật là cơ sở tạo ra máy ly tâm làm giàu uranium. (Ảnh: Kaspersky Lab)

Ban đầu, các nhà nghiên cứu bảo mật không hề nghi ngờ toàn bộ cuộc tấn công đã có sẵn kịch bản để nhằm vào một mục tiêu cụ thể. Mã nguồn của sâu Stuxnet cũng có vẻ rất chuyên nghiệp và độc quyền. Tuy nhiên, họ vẫn chưa biết được những tổ chức nào bị tấn công đầu tiên và làm thế nào các phần mềm độc hại có thể tấn công vào các máy ly tâm làm giàu uranium tại các cơ sở bí mật đặc biệt.

Phân tích mới lần này đã làm sáng tỏ các câu hỏi trên! Tất cả 5 tổ chức bị tấn công đang làm việc trong lĩnh vực ICS ở Iran, phát triển ICS hoặc cung cấp vật liệu và linh kiện. Trong đó có tổ chức sản xuất các sản phẩm tự động hóa công nghiệp và tạo ra máy ly tâm làm giàu uranium. Thông tin này đã giúp xác định chính xác loại thiết bị được cho là mục tiêu của Stuxnet.

Rõ ràng, những kẻ tấn công đã mong chờ các tổ chức này trao đổi dữ liệu với các khách hàng của họ - chẳng hạn như cơ sở làm giàu uranium. Điều này sẽ giúp chúng cài được phần mềm độc hại vào bên trong các cơ sở mục tiêu. Kết quả cho thấy, kế hoạch này của chúng đã thực sự thành công.

Ngoài ra, các chuyên gia Kaspersky Lab đã có một khám phá thú vị: Sâu Stuxnet không chỉ lây nhiễm qua thẻ nhớ USB được cắm vào máy tính. Đó chỉ là giả thuyết ban đầu, và nó giải thích làm thế nào các phần mềm độc hại có thể lẻn vào một nơi không có kết nối internet trực tiếp.

Cụ thể, dữ liệu thu thập được khi phân tích các cuộc tấn công cho thấy, mẫu sâu đầu tiên (Stuxnet.a) đã được biên soạn chỉ vài giờ trước khi nó xuất hiện trên một máy tính trong cuộc tấn công đầu tiên. Thời gian biểu chặt chẽ này làm cho chúng ta khó có thể tưởng tượng một kẻ tấn công tạo ra mẫu và đặt nó trên một thẻ nhớ USB, cũng như phát tán nó đến tổ chức mục tiêu chỉ trong vài giờ. Đó là lý do để giả định rằng, trong trường hợp này những người đứng sau Stuxnet sử dụng các kỹ thuật khác thay vì lây nhiễm qua USB.