2 ứng dụng đánh cắp thông tin ngân hàng bạn nên xóa ngay lập tức

Mới đây, các nhà nghiên cứu đã phát hiện phiên bản mới của phần mềm độc hại SharkBot trên Google Play, được thiết kế để đánh cắp thông tin đăng nhập ngân hàng của người dùng Android.

Phần mềm độc hại SharkBot được phát hiện lần đầu tiên bởi các nhà nghiên cứu bảo mật tại Cleafy vào tháng 10 năm 2021.

Sau khi phân tích, họ kết luận SharkBot thuộc loại độc nhất vô nhị vì được trang bị nhiều tính năng xảo quyệt, và không liên quan đến phần mềm độc hại TeaBot hoặc Xenomorph từng được phát hiện trước đó.

Cụ thể, SharkBot được tích hợp hệ thống chuyển tiền tự động (ATS), cho phép kẻ tấn công tự động chuyển tiền ra khỏi tài khoản ngân hàng mà không cần sự can thiệp của con người.

Sau khi bị xóa bỏ, phiên bản mới của phần mềm độc hại SharkBot đã quay trở lại Google Play, ẩn mình bên trong các ứng dụng Android có hàng chục ngàn lượt tải xuống.

Để qua mặt cơ chế kiểm duyệt của Google, phần mềm độc hại chỉ thực sự được tải xuống điện thoại sau khi người dùng cập nhật ứng dụng.

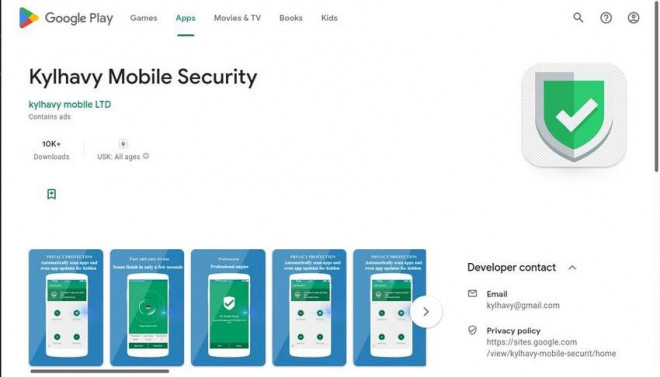

Theo một bài đăng trên blog của Fox IT, 2 ứng dụng có chứa phần mềm độc hại SharkBot là “Mister Phone Cleaner” và “Kylhavy Mobile Security”, tổng cộng có hơn 60.000 lượt cài đặt.

Phần mềm độc hại bạn nên gỡ bỏ ngay lập tức. Ảnh: Fox IT

Hiện tại cả 2 ứng dụng đã bị xóa khỏi Google Play, nhưng chúng sẽ vẫn tồn tại trên điện thoại nếu bạn đã lỡ cài đặt trước đó.

Để gỡ cài đặt, bạn hãy truy cập vào Settings (cài đặt) - Apps (ứng dụng) - Manage apps (quản lý ứng dụng), chọn ứng dụng độc hại và nhấn Uninstall (gỡ cài đặt). Lưu ý, tên và vị trí các tùy chọn có thể thay đổi tùy vào thiết bị bạn đang sử dụng.

Phiên bản mới của SharkBot có thể thực hiện các cuộc tấn công lớp phủ, ăn cắp dữ liệu thông qua keylogging, chặn tin nhắn SMS hoặc cho phép tin tặc chiếm quyền kiểm soát từ xa bằng cách lạm dụng dịch vụ trợ năng trên điện thoại.

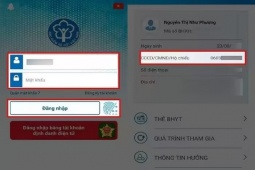

Vào tháng 5 năm 2022, các nhà nghiên cứu tại ThreatFabric đã phát hiện ra SharkBot 2 đi kèm với thuật toán tạo tên miền (DGA), phần mã và giao thức kết nối đã được cập nhật lại, đi kèm theo đó là khả năng đánh cắp cookie từ thông tin đăng nhập tài khoản ngân hàng.

Khi nạn nhân đăng nhập vào tài khoản ngân hàng, SharkBot sẽ đánh cắp session cookie bằng một lệnh mới (logsCookie) và gửi nó đến máy chủ.

Cookie cho phép kẻ gian có thể đăng nhập tài khoản mà không cần phải biết mật khẩu, sử dụng vân tay hoặc mã xác thực (trong một số trường hợp).

Các nhà nghiên cứu nhận thấy chiến dịch SharkBot hiện đang được triển khai tại châu Âu (Tây Ban Nha, Áo, Đức, Ba Lan, Áo) và Mỹ.

Người dùng Mac giờ đây sẽ được bảo vệ hệ thống một cách chủ động hơn với chương trình chống phần mềm độc hại.

Nguồn: [Link nguồn]